분리해보자! 홈네트워크

요즘 들어 많은 생각이 들고 있다. 그 생각이 뭐냐면..

1. 집에 네트워크를 같이 공유하고 있는데 조금 불안해

2. 나는 나스나 업무적으로 많이 사용하고 있어서 나하고 가족들하고 망분리가 필요할거 같해

3. 요즘 인터넷이 느린데 공격이 많이 들오나?그래서 그냥 에잇 모르겟다 한번 해보자! 해서 구성을 해보았다.

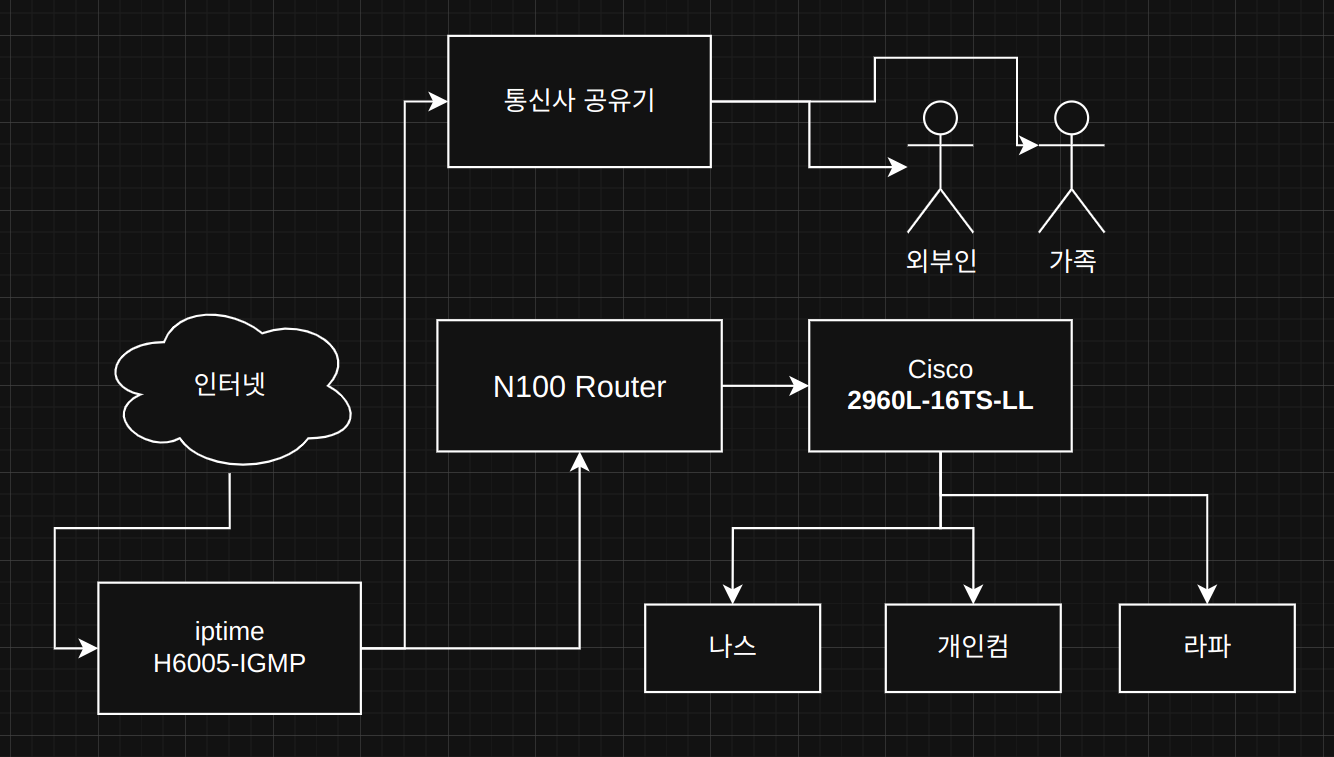

먼저 홈네트워크를 분리하기 전에 아래와 같은 기기가 필요해서 내가 가지고 있는거 중에서 모아봤다.

- L2 스위치 CISCO (2960L-16TS-LL)

- EFM ipTIME H6005-IGMP 스위치허브

- N100 (라우터)

근데 여기서 의문이 들것이다 왜 스위치를 2개를 구비하는지 그이유는|

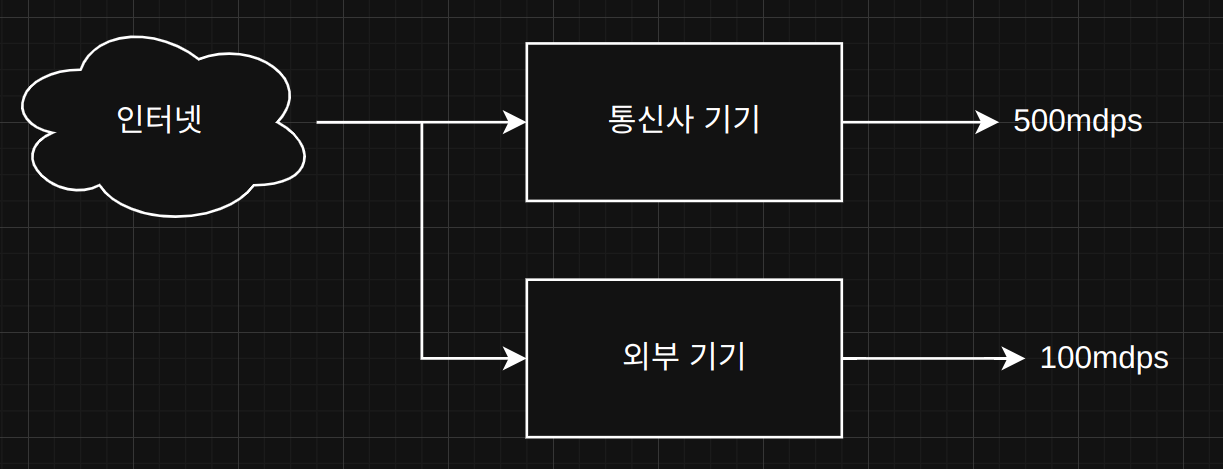

우리집이 기가라이트를 이용해서 500의 속도를 불려오는데 이건 우리나라에서만 사용하는 비규격 통신기기이기 때문에 다른 기기에 끼울 경우 100속도로 5배나 속도 저하가 발생된다. 그래서 외부 기기에서 기가리이트를 지원되는 라우터를 연결하고 N100에 연결해야 안정적인 속도가 나온다. 그래서 우리집 네트워크는 이렇게 구성하기로 했다.

먼저 인터넷은 Iptime을 이용해서 외부망 스위칭을 하게 한다. 그리고 통신사 공유기는 와이파이도 지원해 이걸 재활용해서 가족들이나 외부인들이 사용할수 있는 기기로 나눠 머리고 내가 쓰는 나스.개인컴,라파 같은 경우 N100 Pfsense를 설치해서 내부망을 설정하고 Cisco 스위치를 통해서 분배를 하게된다.

이걸로 내 환경과 외부인 가족과의 환경은 분리가 되었다. 하지만 요즘 무서운 시대때 내가 학교에서 서버를 관리를 하지만 나스나 조금의 사이트를 열면 해커들이 바글바글 모여와서 어떻게든 뚫을려고 한다. 그래서 나는 생각 했다.

내가 할수 있는 방어를 구축를 해야 겟다! 그래서 나는 Pfsense에 아래와 같은 구성을 했다. 이구성은 학과 서버 중앙 라우터에서도 사용하는 방식을 착안을 했다.

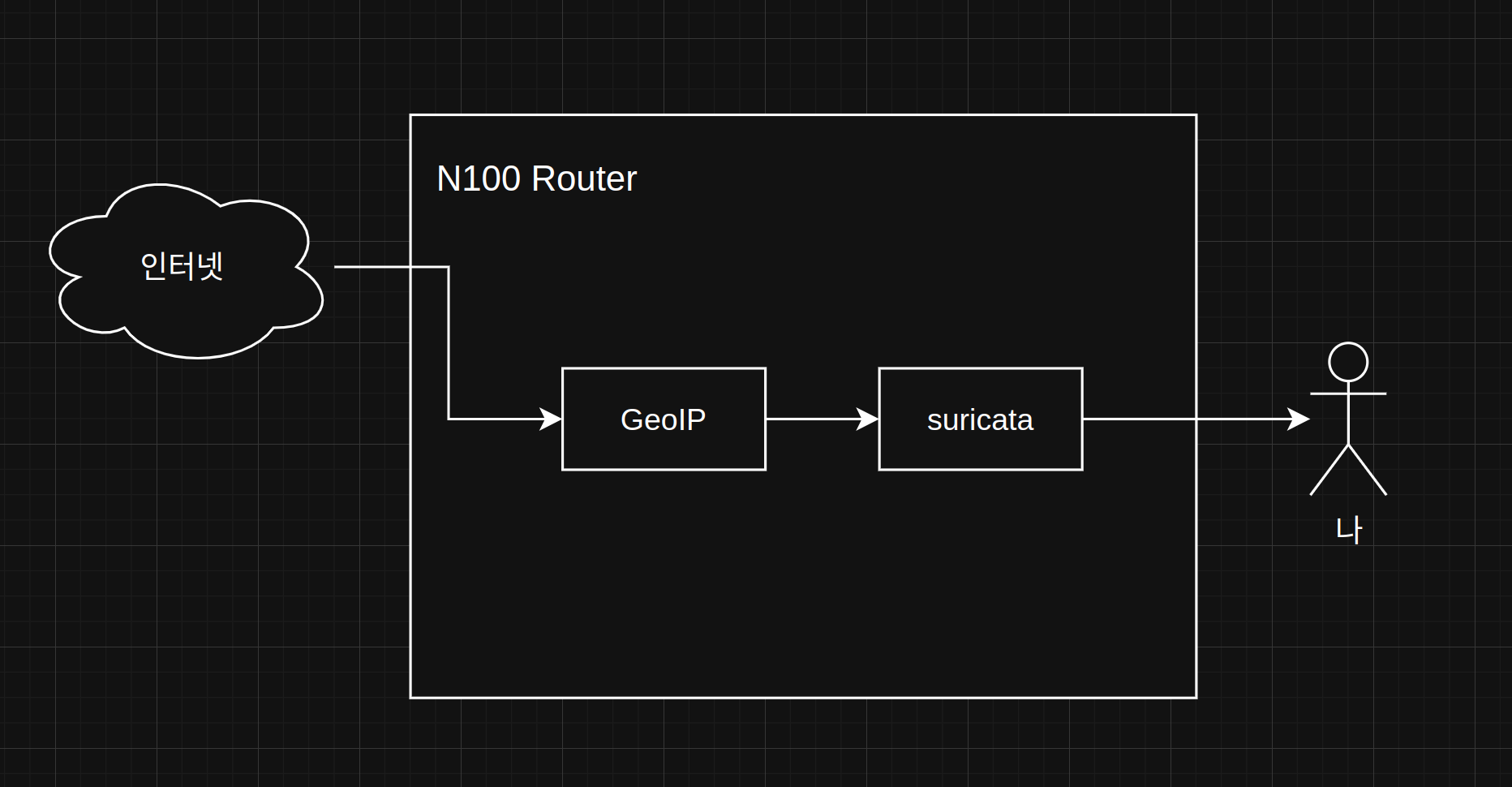

먼저 인터넷 패킷이 N100으로 들어온다. N100으로 들어오면 pfsense 를 거치고 나가는데 이때 Suricata로 패킷을 검사해서 걸러내는데 이걸 계속 하다 보면 라우터에 부하가 생겨서 패킷을 검사하지 않고 막지나갈지 모른다.

그래서 나는 먼저 IP를 국가적으로 분류를 해서 1차적으로 거르기고 했다! 나는 해킹이 많이 들어오는 순하고 내가 접속지 않을거 같은 국가 순으로 인아웃바운드를 보두 차단했다. 그리고 대망에 IP에 문제가 없으면 Suricata로 넘어간다 Suricata에서는 IPS IDS둘다 작동을 해서 보안 높이고 차단을 할때 보내고 복사본 패킷을 검사해서 차단하는거 아닌 먼저 들거가기 전 검사하고 들어볼낼지 영구 차단할지 정하는 InLine 모드로 해서 나한데 오게 만들었다.

이렇게 해서 내 집 보안과 네트워크 구성은 끝났다! 네트워크하면서 항상 느끼지만 소프트웨어를 건드는거 보다 선을 자르고 만들고 하는게 더힘들었다! 다음에 시간되면 많은 썰과 구축 기록을 들고 오겟습니다. ^^